Evaluación de sistemas

Para este tipo de evaluación de cualquier tecnología debe ir acompañada de un conjunto de medidas estándar propuestas para tal fin. La disponibilidad de bases de datos y de protocolos o procedimientos para la evaluación de estos sistemas ha sido un componente muy importante, casi fundamental, en el progreso alcanzado en este campo y ha permitido compartir nuevas ideas, e incluso compararlas con otras ya consolidadas.

La evaluación cuanta con los siguientes subtemas.

Seguridad confidencial: es el principio que garantiza que la información solo puede ser accedida por las personas que tienen autorización. Dicha autorización se basa en la necesidad de conocer la información para el desempeño de su actividad laboral o cotidiana y se debe proveer tanto para:

Seguridad confidencial: es el principio que garantiza que la información solo puede ser accedida por las personas que tienen autorización. Dicha autorización se basa en la necesidad de conocer la información para el desempeño de su actividad laboral o cotidiana y se debe proveer tanto para:

- La información almacenada: ya sea digital almacenada en repositorios, como servidores o física como documentos en papel.

- La información en tránsito: información digital transmitida a través de Internet, transportada en soportes digitales de información como pendrives– o información física transportada de un lugar a otro.

- Restringir el acceso a los programas y archivos.

- Los operadores deben trabajar sin supervisión minuciosa y no podrán modificar ni programas archivos que no correspondan.

- Asegurar que se estén utilizando los datos, archivos y programas correctos en y por el procedimiento correcto.

Riesgos y controles a auditar: Un riesgo de auditoría es aquel que existe en todo

momento por lo cual se genera la posibilidad de que un auditor emita una

información errada por el hecho de no haber detectado errores o faltas

significativas que podría modificar por completo la opinión dada en un informe.

La posibilidad de existencia de errores puede presentarse en distintos niveles,

por lo tanto, se debe analizar de la forma más apropiada para observar la

implicación de cada nivel sobre las auditorias que vayan a ser realizadas.

Riesgos y controles a auditar: Un riesgo de auditoría es aquel que existe en todo

momento por lo cual se genera la posibilidad de que un auditor emita una

información errada por el hecho de no haber detectado errores o faltas

significativas que podría modificar por completo la opinión dada en un informe.

La posibilidad de existencia de errores puede presentarse en distintos niveles,

por lo tanto, se debe analizar de la forma más apropiada para observar la

implicación de cada nivel sobre las auditorias que vayan a ser realizadas.- Riesgo inherente: Este tipo de riesgo tiene ver exclusivamente con la actividad económica o negocio de la empresa, independientemente de los sistemas de control interno que allí se estén aplicando.

- Riesgo de control: Aquí influye de manera muy importante los sistemas de control interno que estén implementados en la empresa y que en circunstancias lleguen a ser insuficientes o inadecuados para la aplicación y detección oportuna de irregularidades.

- Riesgo de detección: Este tipo de riesgo está directamente relacionado con los procedimientos de auditoría por lo que se trata de la no detección de la existencia de errores en el proceso realizado.

- Controles necesarios para la seguridad física del área:

- Controles administrativos del personal de informática.

- Seguros y fianzas para el personal de sistemas.

- Planes y programas de capacitación.

- Planes de contingencia definidos para el personal que labora en el área.

Encriptamiento: Encriptar una información significa ocultar el contenido de un mensaje a simple vista, de manera que haga falta una interacción concreta para poder desvelar ese contenido. El contenido de este mensaje pueden ser archivos, datos, mensajes o cualquier tipo de información que se te ocurra. En el contexto de Internet, cualquier contenido que envíes desde tu ordenador a la red puede ser cifrado.

El sistema de cifrado simétrico es aquel que utiliza una misma clave para cifrar y descifrar, mientras que, en la encriptación de datos asimétrica se usan diferentes claves: una clave pública para cifrar y una de carácter privado para descifrar, de forma que sea imposible deducir la contraseña privada a través de la pública. Por tanto, encontramos diferentes niveles de seguridad con algoritmos, más o menos complejos, con los que puedes encriptar cualquier cosa: números de tarjetas de créditos, correos electrónicos, nombre de usuarios, documento de textos, claves etc. y protegerlos en caso de sufrir un hackeo.

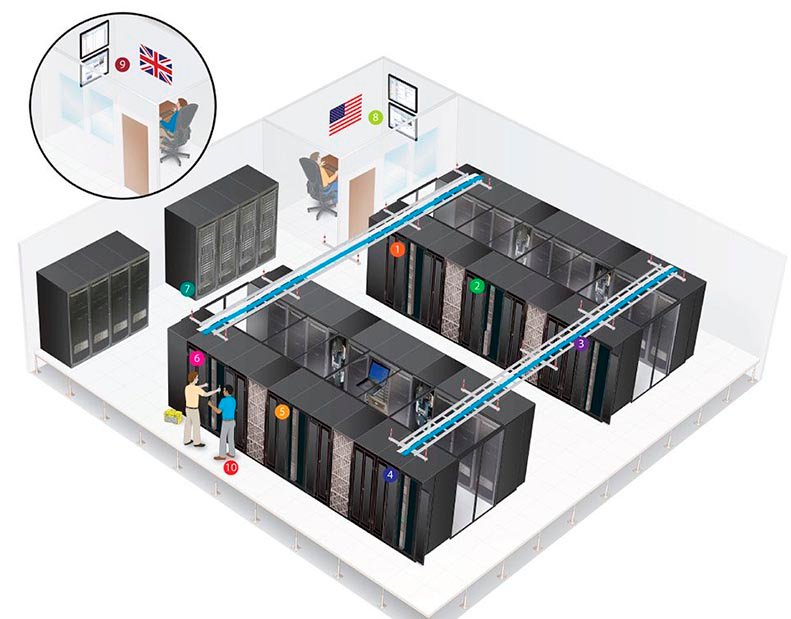

Seguridad física: Es todo lo relacionado con la seguridad y salvaguarda de los bienes tangibles de los sistemas computacionales de la empresa, tales como el hardware, periféricos, y equipos asociados, las instalaciones eléctricas, las instalaciones de comunicación y de datos.

- Localidad del barrio que debe contar con:

- Servicios regulares de transporte.

- Tener un bajo índice de delincuencia.

- El área debe estar lejos de centro de reunión problemático

- Debe estar alejado de lugares peligrosos tales como: áreas de transformadores, calderas, generadores, gasolineras, etc

- Tipo de suelo:

- No debe ser pantanoso o arenoso.

- Se debe elevar el nivel del piso con relación al nivel de la calle

Seguridad en la utilización de los equipos: Consiste en asegurar que los

recursos de un sistema de información (material informático o programas) en un equipo de cómputo de una organización o persona sean utilizados de la manera que se decidió y que la información que se considera importante no sea fácil de acceder por una persona ajena a ella. La información de tus equipos de cómputo se halla expuesta a múltiples amenazas, como la pérdida por robo o daño del equipo y la infección y secuestro por virus o software malicioso. El protocolo de seguridad informática para ellos debe incluir desde copias de respaldo en diferentes formatos y localizaciones, hasta restricciones de acceso a terceros y protección contra ataques cibernéticos.

No hay comentarios.:

Publicar un comentario